Fotografía original con la que hemos trabajado y en la que hemos realizado el retoque fotográfico.

martes, 24 de abril de 2012

lunes, 23 de abril de 2012

Retoque Fotográfico en Gimp

Hemos elegido una fotografía del Picadilly Circus donde sale publicidad con un grado de perspectiva, en el que teníamos que colocar la fotografía en la que los individuos salen sin dedos como si fueran una valla publicitaria.

Hemos tenido que escalar la imagen a un tamaño más pequeño y utlizar la herramienta de escalado e inclinación hasta que la fotografía ha quedado ajustada al anuncio publicitario.

Retoque Fotográfico en Gimp

Hemos cogido la fotografía principal en la que los dos individuos salen sin los dedos y en la ventana de capas hemos añadido una nueva capa, seleccionando botón izquierdo y añadiendo "Canal Alfa". Para poder usar la herramienta de selección libre a cada individuo borrando y creando una capa de transparencias, la hemos guardado en formato Gimp.

Hemos elegido un fondo situado en Central Park para colocar a los compañeros, hemos abierto ambos archivos y en el de transparencias hemos utilizado "copiar en" seleccionando lo que deseamos copiar y la otra fotografía, añadiendo una nueva capa y pegándole la transparencia,.

Simplemente hemos movido a nuestro antojo la fotografía y hemos modificado la imagen con el modo de curvas para que pareciera que habían estado allí.

Simplemente hemos movido a nuestro antojo la fotografía y hemos modificado la imagen con el modo de curvas para que pareciera que habían estado allí.

Retoque Fotográfico en Gimp

En esta fotografía se han eliminado dos personas que se situaban en el fondo de la fotografía. Una de ellas, en la parte derecha de la puerta y la otra, en la cristalera derecha.

La primera herramienta que hemos utilizado ha sido la de selección libre para rodear al individuo que queríamos eliminar de la fotografía. Después, hemos utilizado la herramienta de clonado para sustituir el fondo de la puerta por el individuo y hemos jugado con los filtros de ruido y el contraste para que igualar el tono de la puerta.

En el caso de la cristalera hemos vuelto a usar la selección libre y la herramienta de clonado. Se ha ido clonando trozo a trozo la vidriera hasta completarla.

Retoque Fotográfico en Gimp

Hemos utilizado la herramienta de clonado, en primero lugar. Utilizando como base el color más cercano que pudiera sustituir el lugar en el que se encontraba el dedo.

Luego, se ha usado la herramienta de emborranado para que no se notase tanto el contraste de la herramienta de clonado.

martes, 13 de marzo de 2012

¿Por qué Spam se llama Spam?

|

| http://www.jlarranz.es |

En su origen SPAM fue el nombre de un embutido de un empresa estadounidense, HormelFoods. En 1937 éste lanzó al mercado una lata de carne llamada "Hormel's Spiced Ham HormelFoods", un tipo de jamón que no necesitaba refrigeración. Con el tiempo, debido al éxito de la comercialización, se le cambió el nombre a Spam.

Spam sirvió de alimento a los soldados soviéticos y británicos en la Segunda Guerra Mundial. Y en 1957 se comercializó en todo el mundo. Apartir de los años 60s ganó más popularidad debido a su anilla de apertura automática.

En 1969 los Monty Phyton en un sketch representaban a unos vikingos hambrientos y unas camareras que les ofrecían diferentes tipos de productos todos ellos acompañados del producto Spam.

Así pasó a llamarse el correo basura como Spam, comparándolo con los platos del sketch llenos de Spam que sin querer estaban ahí, aunque fueran retirados después al igual que los mensajes.

Spam es lo que denominamos "correo basura".

lunes, 12 de marzo de 2012

El origen de Internet

Internet surgió de un proyecto desarrollado en

Estados Unidos para apoyar a sus fuerzas militares, durante la Guerra Fría. Para ello, recurrió a su rama de información, el ARPA (Advanced Research Projects Agency). El proyecto ARPA consistía en el avance tecnológico de los EE.UU. para la defensa del país, ya que en este tiempo la información era compartida solo por ciertas personas, así fue como ARPA desarrollo un sistema de ordenadoras a gran escala para mejorar el proceso de comunicación y para que las investigaciones que existían en ese tiempo no fueran robadas ni manipuladas, ósea que este sistema protegía a los autores de obras, investigaciones etc.

Para que todo su trabajo no fuera en vano se crea ARPANET (1966), utilizado por diferentes proyectos de diferentes países como Inglaterra, Francia y los Estados Unidos con fin militar Este proceso se tiene en cuenta como la base de nuestro actual Internet. Este proceso se lleva a cabo por la negada de las universidades a compartir sus ordenadores, donde surge el ordenador mas pequeño que se encarga de repartir y recibir información por medio de una interfaz llamada subred, esta forma permite la primera conexión entre dos ordenadores el intercambio de archivos.

|

| http://es.wikipedia.org/wiki/ARPANET |

Fue entonces como el desarrollo del programa Cyclades en Francia da origen a lo que hoy conocemos como Internet, produjo la unión de redes independientes en una sola red, esto permitió el uso del hardware y la interacción del usuario directa con el ordenador y la red.

Es la evolución de Internet donde hoy en día podemos intercambiar la información.

viernes, 9 de marzo de 2012

Peligros de internet para menores de dieciocho años

Los riesgos para menores de edad a los que se está expuesto en la red son muchos actualmente. No solo afectan a las víctimas en la red, sino también llegan a presentarse en su vida cotidiana. Así que hay que saber usar las herramientas que se nos ofrecen y saber identificar cuando nos hallamos en alguno.

|

| http://cmlawlibraryblog.classcaster.net/ |

Los menores en la red tienen exceso de confianza y poca privacidad.

El grooming es un tipo de riesgo que existe en Internet que afecta a los adolescentes. Son acciones que cometen adultos, con el propósito de establecer lazos con menores y el objetivo de conseguir acerca de ellos información e imágenes eróticas, después de conseguirlas su fin será el ciberacoso o chantaje hasta que el menor se acceda a una cita física con el acosador.

Cyberbulling o ciberhostigamiento consiste en el envió de información, imágenes y amenazas a través del correo electrónico, la mensajería instantánea, etc. Los motivos son variados, yendo desde la venganza hasta el simple hecho de ridiculizar. Suelen acabar con depresiones, daños psicológicos o incluso el suicidio.

Como medidas se pueden tomar la educación de los menores respecto al uso de la red, navegar de una forma segura y permanecer atentos a lo que se realiza dentro de Internet.

Como medidas se pueden tomar la educación de los menores respecto al uso de la red, navegar de una forma segura y permanecer atentos a lo que se realiza dentro de Internet.

miércoles, 7 de marzo de 2012

Malware

|

| http://www.xatakaon.com |

El malware (abreviatura de Malicious software) es un concepto que acoge los programas y códigos de ordenadores que tienen como finalidad dañar el sistema y causar mal funcionamiento en él.

-Virus: Programas maliciosos que infectan a archivos con la intención de dañarlo o perjucidarlo. Incrusta un código en el archivo de forma que cada vez que se ejecute este sea portador infeccioso del virus, siendo una nueva fuente. Para contrarrestrarlos se puede aplicar un antivirus.

-Gusanos: Son programas desarrollados para introducirse por algún medio de

comunicación como el correo electrónico, mensajeros o

redes P2P. Su objetivo es infectar al mayor número de ordenadores para distribuir códigos maliciosos con el fin de llevar a cabo un robo o una estafa. También realizan ataques de denegación se servicio.

-Troyanos: Es un pequeño programa que se aloja en otro programa o archivo. Actúan ocultándose del usuario, una vez se han instalado, realizando diversas tareas como la entrada a otros malwares y acceso al sistema.

-Spyware: Es un software espía que recoge información de otros usuarios sin permiso ni consentimiento. Recoge información sobre las webs en la que se navega, así como las direcciones IP y URLs. Tiene fines de publicidad y spam.

-Spam: Es el envío masivo de mensajes de correo no solicitado, sobretodo publicitarios.

miércoles, 22 de febrero de 2012

Protocolos de red

|

| http://telematica.salvador.blogspot.com |

Un protocolo es un conjunto de reglas usadas por los ordenadores para comunicarse entre ellos a través de una red por medio de intercambio de mensajes. Un protocolo es una regla que controla o permite la comunicación más simple. Se implementa con el hardware y el software.

El protocolo de transferencia es el sistema mediante el cual se transfiere información entre los servidores y los clientes.

-HTTP (Hypertext Transfer Protocol o Protocolo de transferencia de texto). Es el protocolo más común utilizado en la World Wide Web permitiendo transferir páginas web a un ordenador. También cuenta con una versión segura llamada HTTPS que usa cualquier método de cifrado mientras sea entendido tanto por el servidor como el cliente.

-SMTP (Simple Mail Transfer Protocol o Protocolo simple de transferencia de correo). Utilizado para el intercambio de mensajes de correo electrónico entre ordenadores. Con el método de cliente-servidor la comunicación se lleva a cabo mediante el código ASCII.

-POP3 (Post Office Protocol o Protocolo de oficina de correo). Se usa en clientes de correo para obtener los mensajes electrónicos guardados en algún servidor. Permite conexiones lentas, ya que está diseñado para recibir correos y no para enviarlos; descarga los contenidos mientras está con una conexión y se pueden ver después incluso estando desconectado. Aún no cuenta con un sistema de firmado con cifrado.

-FTP (File Transfer Protocol o Protocolo de transferencia de archivos). Los datos han de ser transferidos por una red TCP/IP. Tiene como objetivos que los equipos compartan archivos, independencia entre los sistemas de archivo del equipo del cliente y el del servidor y una transferencia de datos eficaz.

-UDP (User Datagram Protocol o Protocolo de datagrama de usuario). Es un protocolo muy simple. Envía datagramas en la red sin que haya una conexión. No tiene control de los paquetes enviados, influyendo en el orden o pérdida de algunos.

martes, 21 de febrero de 2012

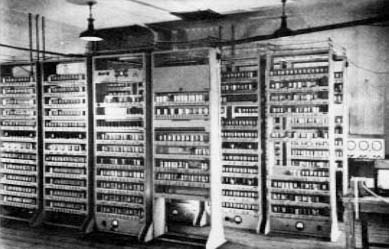

EDVAC (Electronic Discrete Variable Automatic Computer)

|

| EDVAC. http://jose-luis56.wikispaces.com |

Su

diseño se comenzó mucho antes que la ENIAC se pusiera

en marcha y tenía como finalidad resolver problemas con la que

contaba esta última. Se construyó en un laboratorio de

Estados Unidos, Pensilvania.

Sus

diseñadores fueron: J. Presper Eckert y John William Mauchly, a quienes se les unió, el matemático, John Von Neumann.

El

contrato de construcción se firmó en 1946 con un

presupuesto inicial de 100.000$ llamándose: Calculador

Discreto Electrónico Automático Variable. Acabó

costando casi lo mismo que la ENIAC, poco menos que 500.000$.

Este

ordenador fue diseñado para ser binario con funciones de

adición, sustracción, multiplicación automática

y división programada. Poseía también un

verificador automático con capacidad de 1.000 palabras, que

luego se ampliaron a 1.024.

Diferenciaba 6 partes, principalmente:

-Unidad de lectura-grabadora, encargada de la lectura, grabación y borrado de las lecturas magnéticas.

-Unidad de lectura-grabadora, encargada de la lectura, grabación y borrado de las lecturas magnéticas.

-Unidad

de control, contenía los botones de operación, las

lámparas indicadoras, los interruptores de control y un

osciloscopio para el mantenimiento del ordenador.

-Unidad

de reparto encargada de decodificar las instrucciones. Emitía señales de control hacia el resto de unidades y almacenaba la instrucción que se debía ejecutar.

-Memoria con gran velocidad, formada por dos unidades iguales. Cada una con 64 líneas de 8 palabras cada una.

-Ordenador, que realizaba operaciones básicas aritméticas. Las operaciones se hacían en dos unidades, se comparaban resultados y se interrumpían si la ejecución no era idéntica.

-Reloj, emitiendo pulsos de reloj a intervalos de 1 µsegundo.

Tenía

también 6.000 tubos de escape y 12.000 diodos. Su consumo era

de 56kilowatios, cubriendo una superficie de 45,5m² y pesando

7.850kg.

El

personal contaba con 30 personas que cambiaban de turno cada 8 horas.

En

1949 fue entregada a un laboratorio militar, pero comenzó a

operar en 1951. En 1960 la EDVAC funcionaba unas 20 horas diarias,

dando errores cada unas 8 horas.

Recibió

más actualizaciones en los siguientes años como

dispositivos de entrada/salida de tarjetas perforadas en 1953,

memorias adicional en un tambor magnético en 1954 y una unidad

de aritmética de coma flotante en 1958.

En

1961 la EDVAC fue remplazada por BRLESC, ordenadores electrónicos

de la primera generación construidos por la Armada de Estados

Unidos.

Suscribirse a:

Comentarios (Atom)